Torna alla pagina di Sicurezza & Privatezza

:: Appello d'esame di Sicurezza e Privatezza - 08/01/2008 ::

Rispondere brevemente ma in modo completo alle seguenti domande.

SOLUZIONE

1.

Ci sono tre tipi di autenticazione:

2.

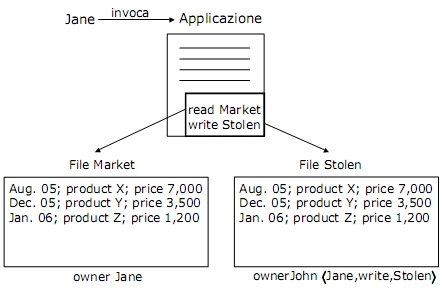

Un Trojan Horse è un programma di utilità che contiene del codice nascosto che esegue funzioni non legittime. Il problema è che le politiche discrezionarie controllano solo gli accessi diretti, non effettuano nessun controllo su cosa accade all'informazione una volta rilasciata. Quindi tutto ciò che l'applicazione esegue(quindi anche il codice nascosto) dipende dall'identità dell'utente che ha invocato l'applicazione e dai suoi permessi.

Esempio:

Nell'esempio le istruzioni readMarket e writeStolen sono legittime perché ci si basa sull'identità di chi ha lanciato l'applicazione, cioè Jane. Quindi John rispettando la politica discrezionaria riesce ad ottenere informazioni non legittime.

3.

Nelle politiche mandatorie gli utenti(od oggetti) sono le persone fisiche, sono entità passive che possono godere di autorizzazioni e che possono connettersi al sistema. Una volta connessi al sistema, gli utenti originano processi (i soggetti) che si eseguono automaticamente e quindi sottopongono richieste al sistema.

Le politiche mandatorie prendono in considerazione tale distinzione tra utente e soggetto e valutano tutte le richieste sottoposte dal processo per conto di qualche utente verificandone la classe di sicurezza a cui appartengono.

L'assunto fondamentale è che gli utenti sono fidati, se hanno l'autorizzazione ad accedere alle informazioni, mentre processi non lo sono.

4.

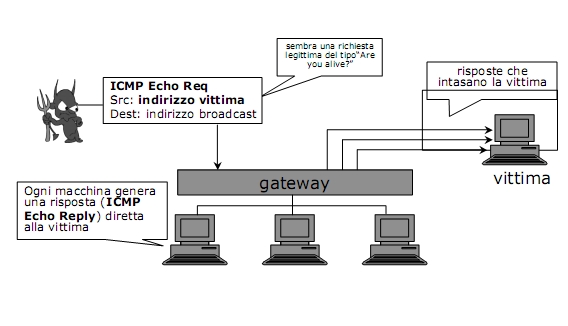

Nello smurf attack l'attaccante intasa la vittima sfruttando il protocollo ICMP. Infatti invia una ICMP Echo Req con fonte: indirizzo vittima e destinazione: indirizzo broadcast(quindi tutti gli host della rete locale). Quindi tutte le macchine che ricevono la richiesta generano una ICMP Echo Reply diretta alla vittima, così facendo le risposte generate intaseranno la vittima.

Slide chiarificatrice:

Contromisure:

Disattivare sul proprio router esterno la funzione di risposta delle richieste ICMP mandate all'indirizzo di broadcast della rete dall'aggressore.

WARNING

NOTA: questa contromisura l'ho trovata su internet. Non c'ero a lezione e non so se lei ha fatto qualche esempio.

5.

La vulnerabilità delle stringhe di formato consiste nel rischio che, non utilizzando le specifiche di conversione e quindi non validando l'input dell'utente, esso possa inserire dei parametri che vengono poi valutati. Ciò consente gli attacchi di overflow.

6.

7.

Il principio del minimo privilegio(Least Privilege) consiste nel fatto che non bisogna concedere troppi privilegi ad un singolo utente, ma partizionare i privilegi tra più utenti. Questo viene fatto per limitare la possibilità di abusi e danni per violazioni.

Gruppi e ruoli rappresentano lo stesso concetto, ma sono differenti: